専門外のエンジニアがネットワークの世界へ顔を出すと、IPアドレスのほかにVLANという言葉が目に付きます。

VLANとは、Virtual LANの略であり「LANを仮想的に切り離して運用するため」の技術。

そんな論理は百も承知ですが、いまいちピンとこないのが当たり前です。

さらには、ポートVLAN、タグVLAN、Untaggedやら、デフォルトVLANなどなど・・・。なんだかバリエーション豊富で、ついていけないのではないでしょうか。

ネットワークエンジニアでさえ、使用機器や案件が変わると「ポートVLANて、何だっけ?」と、こっそりとネットで復習してしまうものです。

そこで今回は、VLANの基礎からバリエーションまでを、解説していきましょう。

VLANって何だろう?ざっくりと解説してみた

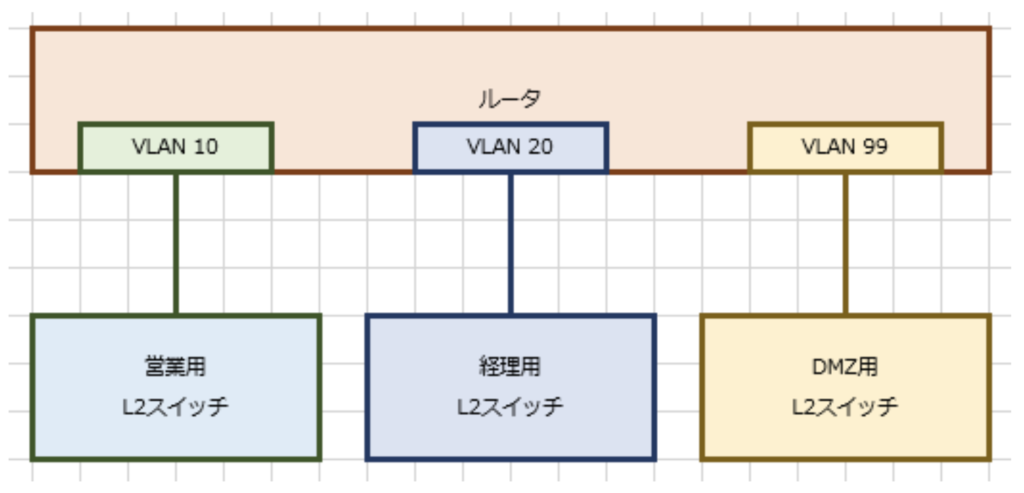

VLANとは、同じネットワークにいながら、領域を分けるという、いわば、パーティションのようなものです。

殆どの法人が、現実世界でも、ネットワークの世界でも、同様の区分けを行っていますね。

しかしVirtual LANとはいえ、そのシステムは大変強固であり、これまでに、VLANを根本から突破するようなハッキング技術は存在しないと云われています。

つまり、VLANは、LANの物理的な接続と同じ位「カタい」のです。

また、VLANを施した設備でのL2ループは、主にそのVLANの中でのみ、発生します。

IPアドレス形態も、違うVLAN同士で重複することはあり得ません。

VLANを設計・設定することで、もしもの時のトラブルシューティングが楽になったり、厄介になったりすることもあります(大抵は、大変なことになりますが)。

LANの中に1つだけのVLAN

(アクセスポート:ポートVLAN、Native VLAN、Untagged VLANなど)

どんなルータやスイッチも、工場出荷時にはVLAN 1が割り当たっています。

殆どのルータやスイッチは、この作用により、未設定の初回から、スイッチングハブのように「LANケーブルを挿せば、通信できる」状態になっています。

しかしこのVLANは、セキュリティの観点から「好ましくない」と判断され、設定の中で削除されて、新しいVLANがアサインされることが多いです。

具体的には、VLAN 1にかかわらず「このネットワーク機器では、無指定の場合はこのVLANを使いますよ」という設定です。

このVLANは「ポートVLAN」または「Native VLAN」もしくは「Untagged VLAN」などと言ったりします。なんだか、それぞれ別の意味にも聞こえますが、どれも一緒です。

そして原則「1つのLANポートにつき1つのVLAN」が割り当たります。

これを「アクセスポート」と云います。

しかし、ネットワーク機器の中にはUntagged VLANを設定しながら、多数のVLANを割り当てられる、変態的な機種もあったりします。

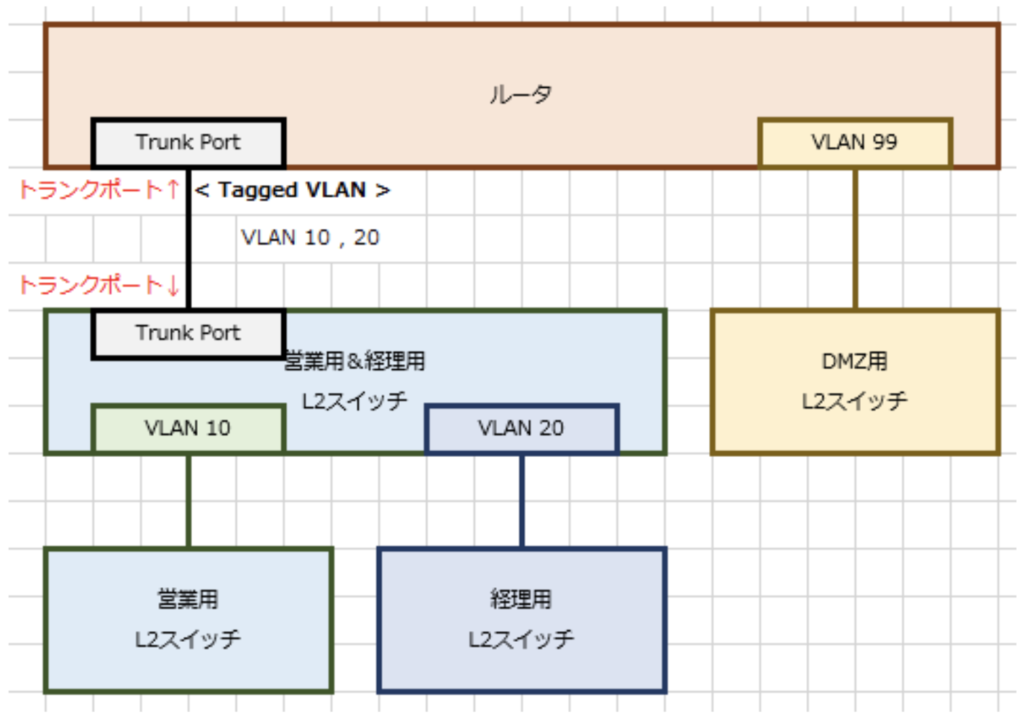

LANの中に、複数のVLAN(トランクポート:Tag VLAN)

VLANという概念が存在する以上、一つのLANポートの中に、複数のVLANをアサインさせる必要があります。

それを「LANケーブルにぶら下げる、識別タグ」になぞらえて「タグ付け」などと言ったりしますが「一つのポートに、VLANが複数ぶら下がっている状態である」と考えると分かりやすいでしょう。

複数のVLANがアサインされているポートを「トランクポート」と云いますが「Tag VLAN」のほかの呼称がありません。

また、トランクポートでは、当然「LANケーブル両端の、ネットワーク機器のポート設定」を合わせる必要があります。

どちらか一つのVLANが欠けていた場合「その欠けたVLANだけが通信できない」という状態になることを覚えておきましょう(この設定ミスは割と多いです)。

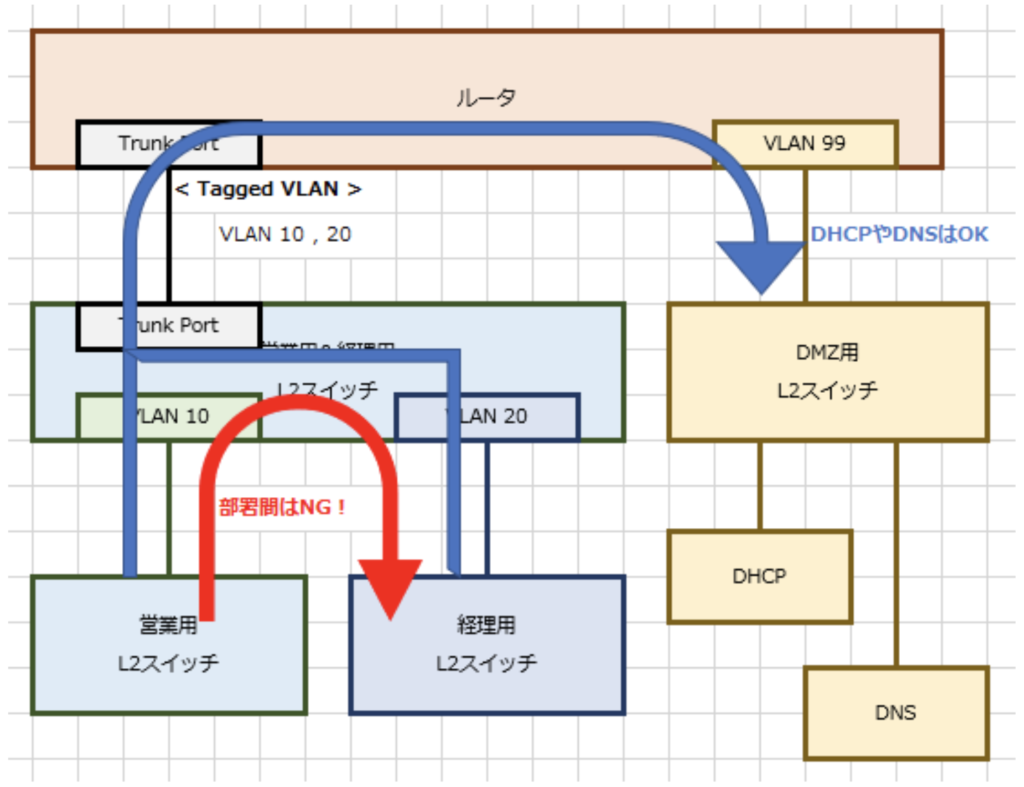

VLAN同士を隔離したり、接続したり(VLAN間ルーティング)

VLANによって、部門別のLANを隔離したのは良いのですが、インターネットやWANへの出口、DNSやDHCPなどの主要サービスへの経路は、流石に共用しなくてはなりません。

そこで「VLAN間ルーティング」が必要となってきます。

例えば「部署A→DHCPやDNSサーバ」及び「部署B→DHCPやDNSサーバ」へのアクセス許可はしますが「部署A⇔部署B」同士のアクセスは拒否する、という形で、経路のルールを設定します。

これにより、部署間でやり取りしてはいけない、秘匿情報などを隔離・保護することができるのです。(※しかし、クラウドサービスやメールなどでコンタクトが取れますので、注意が必要です。)

各VLANに属するセグメントを「完全に」制御するのは、デフォルトゲートウェイの機器である必要があります。

L3スイッチやルータなどのゲートウェイには、必ずと言ってよいほどトランクポートが設置されていますが、これは「複数のVLANをルーティングさせたい(=VLAN間ルーティング)」という目的からです。

この状態を、ネットワーク機器有名処のCiscoは「Rooter On A Stick」と呼ばせたかったみたいですが、日本の現場ではイマイチ流行っていないのが、実情です(馴染みにくい語呂ですしね)。

急に出てくるVLAN?!(Dynamic VLANとVXLAN)

Dynamic VLAN

手動で設定するVLANを「Static VLAN」といい、動的にVLANを割り当てるのを「Dynamic VLAN」と云います。

Dynamic VLANは、ポートに接続した機器情報をもとに、割り当てるVLANを調整することができます。

となると「割り当てるVLANを調整する役目」が必要となる訳ですが、これは別途、認証DBや、Radiusサーバ(認証サーバ)とCaptive Portal等の認証サイトで調整されます。

認証する要素としては「端末単体が持つMACアドレスを使用する」や「実際の認証ID/パスワードを入力させる」というやり方が可能です。

この機構さえあれば「部署Aはこのポートを使ってVLANいくつで、部署Bはこのポート・・・。」などと、いちいち現地で調整する必要がありません。

Dynamic VLANでは「①初回に、認証用のVLANに入ってもらい」「②認証サーバにMACアドレス情報や入力されたユーザ情報を問合せ」「③接続先のVLANをアサインする」という、ざっくり3手順を介して、各端末への接続を調整するのです。

VXLAN

通常、VLANの接続条件は「目的の宛先まで、VLAN及びIPの設定が成されていること」なのですが、VXLANは、これを無視してVLANをアサインできる技術です。

概要だけ知ると「なんか凄い」のですが、そもそも、VLAN設計にあたり「VLANをアサインする」という手順を無視することができるだけなので、なかなかその用途に至る案件がありません。

それに、突然「何処とも知れぬところから降って湧いたVLANが、正常に通信出来ている」という事象は、障害時のトラブルシューティングや、再設計時に混乱をきたすだけなので、顧客から「導入したい」意向を伝えられても、敬遠するネットワークエンジニアのほうが多いのが実情です。